作为企业SRM和CRM系统的开发负责人,最害怕的不是需求变更,也不是线上故障,而是来自安全中心的漏洞通报邮件。

"SQL注入风险""登录接口可被暴力破解""存在越权访问"……这些词几乎成了固定模板。系统是五年前搭的,有些接口用拼接SQL,有些权限校验靠前端"藏按钮",当时赶上线没人顾得上安全。现在业务跑起来了,反而成了定时的bug。

每次整改都要拉测试、走流程、协调资源,严重时还得临时停服。客户催功能,安全这边卡上线,夹在中间的滋味只有经历过的人才懂。

有没有一种方式,不用立刻改代码,也能先挡住攻击,给我们争取修复时间?我在Gitee上找到了答案——雷池WAF(SafeLine)。

项目介绍

雷池是一个开源Web应用防火墙,主打为开发者提供一道轻量、自托管、免费但专业的防护层。它不是替代代码安全,而是在代码还没来得及完善前,先替你守住底线。

简单来说,它是一款足够简单、好用、强大的免费WAF,基于业界领先的语义分析检测技术,保护你的网站不受黑客攻击。

功能亮点

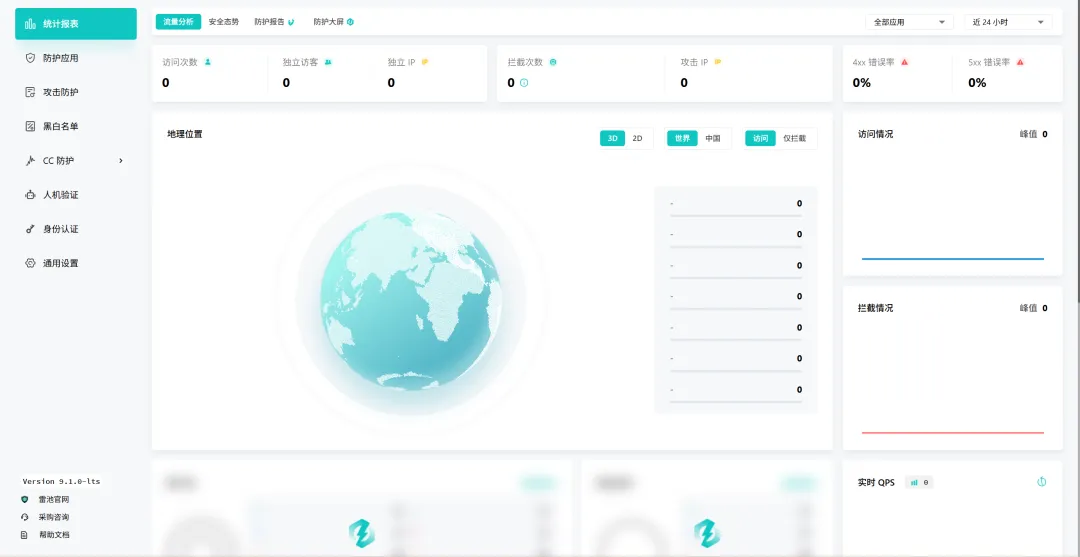

前端管理界面

打开仪表盘,你能一眼看到:

- 今天拦截了多少次攻击

- 哪些IP在高频请求

- 哪些URL被频繁试探

最实用的是攻击详情页,它会展示:

- 原始请求内容

- 攻击类型分类

- 匹配的拦截规则

- 精确时间戳

- 具体的威胁标签(如"SQL注入"vs"路径遍历")

这些信息直接对应到你的业务接口,排查起来不用翻日志,效率翻倍。

检测引擎

雷池的核心优势在于检测引擎不是简单匹配关键词,而是结合语义分析+行为识别。比如一个请求里没有UNION SELECT,但参数结构异常,它仍可能判断为注入尝试。

官方测试数据显示:

- 平衡模式下Web攻击检出率:超71%

- 误报率:仅0.07%

- 远优于传统规则引擎

全面的防护类型

雷池支持的防护覆盖企业面临的主流威胁:

- SQL注入、XSS、命令注入

- SSRF、XXE、路径遍历

- 暴力破解、CC攻击、Bot爬虫

- 后门文件上传防护

技术架构

雷池采用模块化微服务架构,核心组件包括:

- Tengine:流量入口,基于Nginx深度定制

- Detector:检测引擎,负责分析攻击流量

- MGT:管理后台,提供配置界面和日志查询

- Chaos:人机验证与动态防护模块

- Luigi/FVM:规则与策略管理系统

各组件通过内部通信协同工作,对用户完全透明。

部署方式

Docker一键部署

对于习惯Windows+Docker开发环境的团队,雷池完全兼容。只需配置docker-compose.yml和.env文件即可。

关键配置参数(.env文件)

# 数据持久化目录

SAFELINE_DIR=./safeline-data

# Postgres数据库密码(大小写字母+数字,无特殊字符)

POSTGRES_PASSWORD=cZyWWw3uJhswF393BG3N

# 控制台端口

MGT_PORT=9443

# 更新通道(推荐LTS稳定版)

RELEASE=-lts

# 中国大陆推荐华为云镜像源

IMAGE_PREFIX=swr.cn-east-3.myhuaweicloud.com/chaitin-safeline

# 版本号

IMAGE_TAG=9.1.0-lts

# 架构后缀(x86_64留空,ARM填-arm64)

ARCH_SUFFIX=一键启动

# 部署

docker-compose up -d

# 查看初始账号

docker exec safeline-mgt resetadmin成功输出:

[INFO] Initial username:admin

[INFO] Initial password:EnmMTmah

[INFO] Done不到五分钟,整套服务就跑起来了。在一台2核4G的云服务器上部署,资源占用极低,日常CPU不到10%。

对国内用户的建议:直接使用华为云镜像源(已在配置中默认设置),避免国际网络拉取失败。

使用场景

场景一:暴力破解防护

上周,CRM的登录接口又被扫出"暴力破解"风险。正常流程要加验证码、限流、IP封禁,至少两天。当天在预发环境部署雷池,开启:

- CC防护:单IP每分钟超过20次请求自动限流

- 人机验证:可疑流量弹出验证码,真人用户无感

第二天,攻击IP被自动拦截,日志里清清楚楚记录了每一次尝试。我把截图附在整改报告里,安全中心认可为"有效临时缓解措施",系统照常上线。

场景二:路径遍历防护

SRM的文件下载接口被人传参 ?path=../../../etc/passwd,雷池直接识别为"路径遍历",返回统一拦截页,后端服务毫发无损。

场景三:动态防护与反爬虫

最意外的收获是"动态防护"功能。它能对网页中的HTML和JS代码进行动态混淆,每次访问的结构都不同,让爬虫无法稳定解析。

我们有个给供应商用的报价查询页,之前总被竞对爬走价格。启用动态防护后,对方的脚本抓到的全是乱码,三天后恶意流量归零。

朋友的在线教育平台也用了类似方案:人机验证+IP黑名单+频率限制三重组合,恶意请求下降98%,服务器负载从90%降到20%。

开源说明

雷池社区版遵循GPLv3开源协议,全球已有超18万次安装,保护着上百万个网站。项目由长亭科技维护,有专业的技术支持。

如有更高级的需求(如企业级SLA、高级规则库、威胁情报集成等),可升级到商业版获得完整功能。

结语

雷池没让我变成安全专家,但它让我在面对漏洞通报时,从"慌"变成了"稳"。它不是万能药,但它是开发者值得信赖的协作者:

- 不打扰正常业务流量

- 默默挡住恶意攻击

- 给你争取修复代码的时间和空间

如果你也在维护对安全性要求高的企业系统,不妨试试它。至少下次收到红标邮件时,你能多一份底气。

技术人不必独自硬扛风险。有时候,一个好工具,就能让你睡个安稳觉。