最近在浏览开源项目时,发现了一个有意思的工具——javascript-obfuscator。

作为独立开发者,我们经常会面临一个尴尬的问题:辛辛苦苦写的 JavaScript 代码被轻轻松松反编译出来。

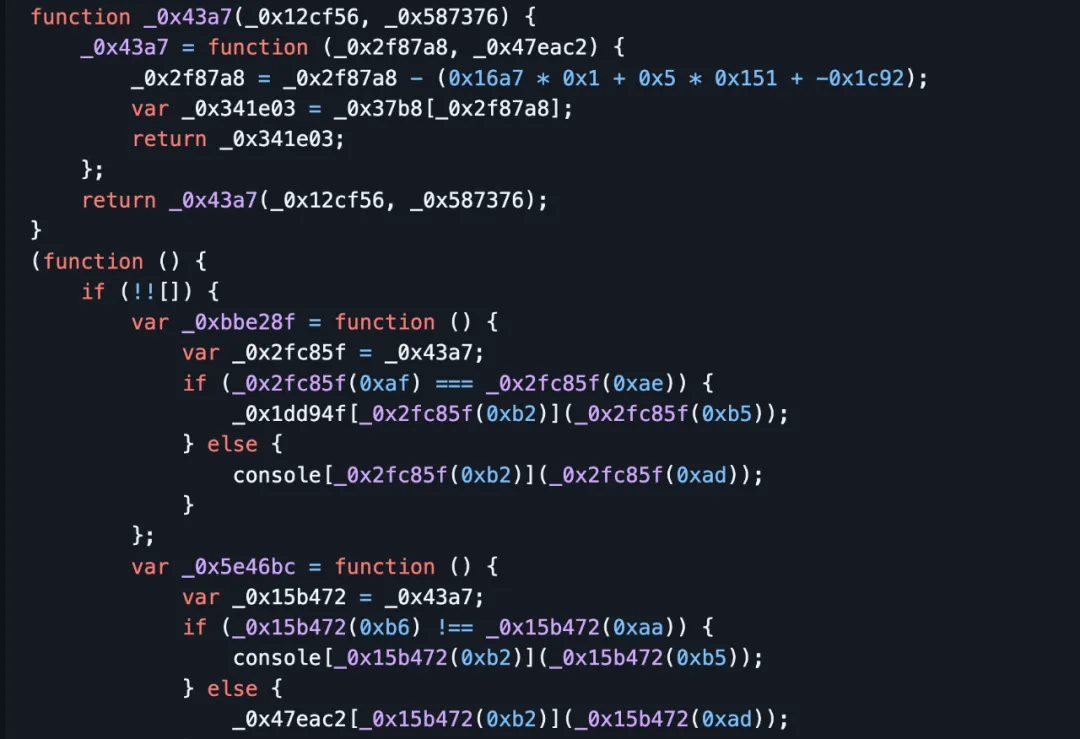

这个项目正好解决了我的痛点——一套完整的代码混淆防护方案,让你的源代码变成"看得懂却改不了"的样子。

项目介绍

javascript-obfuscator 是一个功能强大的 JavaScript 和 Node.js 代码混淆器,专为保护源代码设计。

它通过多层次的代码变换技术,将易读的 JavaScript 代码转换为高度复杂、难以理解的形式,有效防止代码被直接阅读和篡改。

无论你是在开发商业产品、SaaS 应用还是前端算法库,这个工具都能为你的核心逻辑提供实质性的保护。

GitHub 地址:https://github.com/javascript-obfuscator/javascript-obfuscator

核心功能亮点

- 变量重命名:智能地将变量名替换为随机生成的无意义字符(如

_0x1a2b),增加代码反向工程的难度。这对包含业务逻辑的脚本尤为重要。 - 字符串提取与加密:将所有字符串字面量提取到一个加密数组中,通过索引访问。这样即使反编译,攻击者也看不到原始的 API 端点、密钥等敏感信息。

- 死代码注入:在原有代码中混入看似有用但毫无实际功能的代码段。这会大幅增加代码体积和复杂性,让反混淆工具望而却步。

- 控制流扁平化:将原本清晰的 if-else、switch 等控制结构扁平化处理,使程序执行流变得难以追踪。即使你有源代码,也需要花费大量时间才能理解其逻辑。

- 数字与表达式转换:将硬编码的数字转换为复杂的数学表达式,进一步迷惑分析者。

- 丰富的配置选项:提供细粒度的控制,你可以根据代码复杂度和性能需求灵活搭配混淆策略。

部署与使用方式

1. NPM/Yarn 安装

// 使用 Yarn

yarn add --dev javascript-obfuscator

// 或使用 NPM

npm install --save-dev javascript-obfuscator2. 浏览器集成

如果你需要在浏览器中实时混淆代码(虽然不太常见),可以通过 CDN 加载:

或从本地加载:

3. Node.js API 使用示例

这是我最常用的方式,可以集成到构建流程中:

var JavaScriptObfuscator = require('javascript-obfuscator');

var obfuscationResult = JavaScriptObfuscator.obfuscate(

`

(function(){

var variable1 = '5' - 3;

var variable2 = '5' + 3;

var variable3 = '5' + - '2';

var variable4 = ['10','10','10','10','10'].map(parseInt);

var variable5 = 'foo ' + 1 + 1;

console.log(variable1);

console.log(variable2);

console.log(variable3);

console.log(variable4);

console.log(variable5);

})();

`,

{

compact: false,

controlFlowFlattening: true,

controlFlowFlatteningThreshold: 1,

numbersToExpressions: true,

simplify: true,

stringArrayShuffle: true,

splitStrings: true,

stringArrayThreshold: 1

}

);

console.log(obfuscationResult.getObfuscatedCode());4. CLI 命令行使用

对于批量混淆或集成到自动化工作流,CLI 也很方便:

// 基本命令

javascript-obfuscator input_file.js --output output_file.js

// 支持的常用选项

--compact // 压缩输出代码

--control-flow-flattening // 启用控制流扁平化

--dead-code-injection // 注入死代码

--string-array-threshold 0.75 // 字符串数组阈值典型应用场景

- 商业前端应用:保护核心业务逻辑和算法,防止竞争对手或恶意用户直接复制。

- API 密钥和配置保护:虽然不能百分百阻止,但能显著提高提取难度。

- 第三方库和 SDK:发布商业化的 JavaScript 库时,混淆可以保护你的知识产权。

- 游戏和多媒体应用:保护游戏逻辑、资源加载机制等敏感代码。

- 金融和支付相关代码:虽然关键业务应该在后端,但前端的验证逻辑也值得保护。

开源信息

javascript-obfuscator 是一个活跃的开源项目,采用 BSD-2-Clause 许可证。

社区贡献活跃,定期更新以对抗新的反混淆技术。项目提供了详细的文档和大量的配置选项,即使是初次使用也能快速上手。

重要注意事项

- 性能权衡:启用控制流扁平化、死代码注入等高级功能会显著增加代码体积和运行时开销。建议在性能敏感的场景(如移动端)谨慎使用,或只混淆关键模块。

- 多文件冲突风险:混淆多个文件时,务必为每个文件设置不同的

identifiersPrefix,避免全局标识符碰撞导致的 Bug。 - 调试困难:启用完整的混淆和自卫保护后,代码调试会变得极其困难。建议在开发环境保留未混淆版本,仅在生产发布时应用混淆。

- 并非绝对安全:混淆可以提高攻击成本,但不能完全阻止有决心的逆向工程。对于最敏感的逻辑,仍需配合后端验证和其他安全措施。

总结

作为一个独立开发者,我对 javascript-obfuscator 的评价是:这是一个成熟、可靠且易用的代码保护工具。它让我能够在不修改源代码的情况下,为应用增加一层显著的防护。

虽然它不是银弹,但结合合理的架构设计(敏感逻辑后移、加密通信等),能够有效提升产品的安全性。

如果你正在开发需要保护知识产权的 JavaScript 应用,或者只是想让你的代码更难被随意修改,这个项目绝对值得一试。

从简单的变量重命名到复杂的控制流变换,你能找到适合自己项目的最佳配置。